Cryptographie : des chiffres anciens à la blockchain. Guide complet de la sécurité de l'information à l'ère numérique

La cryptographie expliquée simplement

L’essence et l’importance de la cryptographie

La cryptographie ne se résume pas au chiffrement ; elle constitue une science qui vise à garantir la confidentialité, l’intégrité des données, l’authentification et la non-répudiation.

Cryptographie (du grec ancien κρυπτός signifiant « caché » et γράφω « écrire ») : discipline scientifique dédiée à la sécurisation des informations par leur transformation.

Objectifs clés de la cryptographie :

- Confidentialité : Assurer que seules les parties autorisées accèdent à l’information.

- Intégrité des données : Garantir l’absence de modification des informations lors de leur transmission ou stockage.

- Authentification : Vérifier l’identité de la source de données ou d’un utilisateur.

- Non-répudiation : Empêcher l’expéditeur de nier ultérieurement l’envoi d’un message ou d’une transaction.

Domaines d’utilisation et raisons d’usage de la cryptographie

La cryptographie fait partie de notre vie courante :

- Sites web sécurisés (HTTPS) : protège les données entre l’utilisateur et le serveur.

- Messageries : assure le chiffrement de bout en bout des communications.

- Courrier électronique : permet le chiffrement et la signature numérique via PGP ou S/MIME.

- Réseaux sans fil : sécurise les connexions par les protocoles WPA2/WPA3.

- Cartes bancaires : intègre des algorithmes cryptographiques dans les puces EMV.

- Banque et paiements en ligne : applique une protection cryptographique à plusieurs niveaux.

- Signatures numériques : certifie l’authenticité des documents.

- Cryptomonnaies : la blockchain repose sur les fonctions de hachage cryptographique et les signatures numériques.

- Protection des données : chiffre disques durs, bases de données et archives.

- VPN (Virtual Private Network) : chiffre le trafic Internet.

Cryptographie ou chiffrement : quelle différence ?

- Chiffrement : opération qui rend les données illisibles à l’aide d’un algorithme et d’une clé spécifique.

- Cryptographie : domaine scientifique englobant la conception et l’analyse des algorithmes, la cryptanalyse, les protocoles, la gestion des clés, les fonctions de hachage et les signatures numériques.

Bref historique de la cryptographie

De l’Antiquité à aujourd’hui : panorama

Monde antique : les premiers messages chiffrés remontent à l’Égypte ancienne (vers 1900 av. J.-C.) avec des hiéroglyphes inhabituels. Sparte (Ve siècle av. J.-C.) utilisait la scytale, un bâton d’un diamètre spécifique.

Périodes classique et médiévale : le célèbre chiffre de César (Ier siècle av. J.-C.) reposait sur un simple décalage de lettres. Les savants arabes tels qu’Al-Kindi (IXe siècle) ont développé l’analyse fréquentielle. Le chiffre de Vigenère (XVIe siècle) s’est imposé en Europe.

Ère moderne et Première Guerre mondiale : le décryptage du télégramme Zimmermann a joué un rôle clé dans l’entrée en guerre des États-Unis.

Seconde Guerre mondiale : la machine Enigma allemande et son déchiffrement par les Alliés (Alan Turing) ont été déterminants.

Ère informatique : en 1949, Claude Shannon publie « Communication Theory of Secrecy Systems ». Les années 1970 voient naître le DES (Data Encryption Standard). En 1976, Whitfield Diffie et Martin Hellman introduisent la cryptographie à clé publique. L’algorithme RSA (Rivest, Shamir, Adleman) suivra.

Chiffres historiques emblématiques

- Scytale : chiffre par transposition.

- Chiffre de César : substitution simple par décalage.

- Chiffre de Vigenère : chiffre polyalphabétique à mot de passe.

- Machine Enigma : dispositif électromécanique à rotors.

Le passage à la cryptographie numérique

La cryptographie numérique se distingue fondamentalement de la cryptographie classique par l’emploi des mathématiques et de la puissance de calcul.

Principales étapes de cette évolution :

- Formalisation : les travaux de Shannon ont instauré un socle mathématique solide.

- Normalisation : les normes techniques ont permis l’interopérabilité et l’adoption massive.

- Cryptographie asymétrique : la clé publique a résolu la problématique de la distribution sécurisée des clés.

- Montée en puissance du calcul : de nouveaux algorithmes plus complexes sont apparus.

Méthodes et algorithmes cryptographiques

Cryptographie symétrique et asymétrique

Cryptographie symétrique (chiffrement à clé secrète) :

- Une même clé secrète sert au chiffrement et au déchiffrement

- Traitement très rapide

- Distribution sécurisée des clés difficile

Cryptographie asymétrique (chiffrement à clé publique) :

- Fonctionne avec une paire de clés publique–privée liées mathématiquement

- Résout le problème de distribution de la clé

- Permet les signatures numériques

- Moins rapide que la cryptographie symétrique

Exemples d’algorithmes :

Symétriques : DES, 3DES, AES, Blowfish, Twofish, GOST 28147-89, GOST R 34.12-2015

Asymétriques : RSA, ECC (Elliptic Curve Cryptography), Diffie-Hellman, ElGamal, GOST R 34.10-2012

Comment sont-ils utilisés ensemble ? L’approche hybride est fréquente : la cryptographie asymétrique sert à l’échange sécurisé de la clé secrète, puis celle-ci chiffre le volume de données via un algorithme symétrique.

Fonctions de hachage cryptographique

Ces fonctions mathématiques transforment toute donnée d’entrée, quelle que soit sa taille, en une sortie de longueur fixe.

Principales propriétés :

- Unidirectionnalité : il est quasi impossible de retrouver l’entrée à partir du hachage.

- Déterminisme : la même entrée produit toujours le même résultat.

- Résistance aux collisions : il est presque impossible de trouver deux entrées produisant le même hachage.

- Effet avalanche : un infime changement de l’entrée modifie totalement la sortie.

Applications :

- Contrôle d’intégrité des données

- Stockage sécurisé des mots de passe

- Signatures numériques

- Technologie blockchain

Exemples d’algorithmes : MD5, SHA-1, SHA-2 (SHA-256, SHA-512), SHA-3, GOST R 34.11-2012

Cryptographie quantique et perspectives

L’essor des ordinateurs quantiques remet en cause la sécurité de la quasi-totalité des algorithmes asymétriques actuels.

Deux axes de développement :

Cryptographie post-quantique (PQC) : développement d’algorithmes résistants aux attaques classiques et quantiques, fondés sur d’autres problèmes mathématiques complexes.

Cryptographie quantique : sécurisation de l’information sur la base des lois de la physique quantique. La distribution quantique de clés (QKD) permet à deux parties de générer une clé secrète commune, toute interception étant immédiatement détectée.

Cryptographie et stéganographie

- Cryptographie : rend le contenu du message illisible sans la clé.

- Stéganographie : dissimule l’existence même du message secret en l’intégrant dans un autre support (image, audio, vidéo, texte).

L’association des deux approches offre une protection renforcée à deux niveaux.

Applications contemporaines de la cryptographie

Cryptographie sur Internet et dans la messagerie

TLS/SSL (Transport Layer Security / Secure Sockets Layer)

Base de la sécurité sur Internet (HTTPS) :

- Authentifie les serveurs

- Établit des canaux sécurisés via échange de clés

- Chiffre l’ensemble des échanges entre navigateur et serveur

Chiffrement de bout en bout (E2EE)

Implémenté dans les messageries sécurisées (Signal, WhatsApp, Threema). Les messages sont chiffrés sur l’appareil de l’émetteur et ne peuvent être déchiffrés que par l’appareil du destinataire.

DNS over HTTPS (DoH) / DNS over TLS (DoT)

Chiffre les requêtes DNS pour garantir la confidentialité de la navigation.

Email sécurisé (PGP, S/MIME)

Permet de chiffrer les courriels et d’y apposer une signature numérique.

Signatures numériques et sécurité bancaire

Signature électronique (digitale) (ES/DS)

Mécanisme cryptographique validant l’auteur et l’intégrité d’un document électronique. Le document est haché puis le hachage chiffré avec la clé privée de l’expéditeur.

Applications : gestion documentaire à valeur légale, reporting financier, transactions électroniques, validation d’opérations.

Sécurité bancaire :

- Banque en ligne : protection des sessions via TLS/SSL, chiffrement des bases de données

- Cartes bancaires (EMV) : clés cryptographiques et processus d’authentification

- Systèmes de paiement : protocoles d’autorisation cryptographiques avancés

- DAB : chiffrement des communications et protection des codes PIN

- Sécurité des transactions : protection renforcée grâce à la cryptographie

Cryptographie en entreprise et dans les administrations

- Protection des données stratégiques : chiffrement des bases de données, documents et archives confidentiels

- Communications sécurisées : VPN, email et messageries chiffrés

- Gestion documentaire sécurisée : gestion électronique des documents avec signature numérique

- Communications classifiées : solutions cryptographiques agréées pour les informations sensibles

- Systèmes de gestion d’accès : authentification et autorisation par la cryptographie

Cryptographie dans les systèmes d’entreprise russes (1C)

En Russie, la plateforme « 1C:Enterprise », très répandue, intègre des outils de protection cryptographique de l’information (CIPT).

Utilisations obligatoires :

- Déclarations électroniques : transmission à l’administration fiscale, à la caisse de retraite, au fonds d’assurance sociale avec signature numérique qualifiée

- Gestion électronique des documents (GED) : échanges juridiques avec des partenaires

- Marchés publics : participation sur plateformes de négociation électronique (ETP)

- Protection des données : chiffrement des bases de données ou d’enregistrements spécifiques

La cryptographie dans le monde

Russie : avancées et services cryptographiques

Contexte historique : les mathématiciens soviétiques ont contribué de façon significative à la théorie du codage et à la cryptographie.

Normes nationales (GOST) :

- GOST R 34.12-2015 : norme de chiffrement symétrique par blocs (Kuznyechik, Magma)

- GOST R 34.10-2012 : norme d’algorithme de signature numérique

- GOST R 34.11-2012 : norme de fonction de hachage cryptographique « Streebog »

Autorités de régulation :

- FSB de Russie : délivre les licences pour le développement, la production et la distribution de cryptographie ; valide les standards

- FSTEC de Russie : supervise la sécurité technique de l’information

États-Unis

- NIST : acteur clé de la normalisation (DES, AES, SHA)

- NSA : développement et analyse cryptographiques

- Écosystème académique et privé dynamique

Europe

- ENISA : agence européenne pour la cybersécurité

- RGPD : impose des mesures techniques pour la protection des données personnelles

- Centres nationaux en Allemagne, France, Royaume-Uni, etc.

Chine

- Normes propriétaires : SM2, SM3, SM4

- Cryptographie sous contrôle d’État

- Recherche active en technologies quantiques

Normes internationales de la cryptographie

- ISO/IEC : normes cryptographiques (ISO/IEC 18033, 9797, 11770)

- IETF : normes Internet (TLS, IPsec, PGP)

- IEEE : normes des technologies réseau (Wi-Fi)

La cryptographie : un domaine d’expertise

Profils et compétences les plus recherchés

Cryptographe (chercheur) : développe de nouveaux algorithmes et protocoles ; maîtrise avancée des mathématiques requise.

Cryptoanalyste : analyse et tente de casser des chiffres ; exerce dans la défense et le renseignement.

Ingénieur sécurité de l’information : sécurise des systèmes et des données à l’aide d’outils cryptographiques.

Développeur logiciel sécurisé : intègre efficacement les bibliothèques cryptographiques dans le développement applicatif.

Pentester : détecte des vulnérabilités, y compris des erreurs de configuration cryptographiques.

Compétences clés

- Solides connaissances mathématiques

- Maîtrise des algorithmes et protocoles cryptographiques

- Compétences en programmation (Python, C++, Java)

- Connaissance des technologies et protocoles réseau

- Compréhension des systèmes d’exploitation

- Rigueur analytique

- Attention au détail

- Formation continue

Où se former à la cryptographie

- Universités : MIT, Stanford, ETH Zurich, EPFL, Technion, etc.

- Plateformes en ligne : Coursera, edX, Udacity

- Recommandations aux étudiants : explorer l’histoire de la cryptographie, pratiquer sur des cas concrets, lire des ouvrages de vulgarisation, approfondir les mathématiques, coder des programmes simples

Carrières et perspectives d’évolution

Secteurs : IT, fintech, télécoms, administration, défense, conseil, grands groupes

Parcours : progression de junior à expert, architecte sécurité, consultant, chercheur

Demande : forte et en hausse avec la multiplication des menaces cyber

Salaire : généralement supérieur à la moyenne du secteur IT

Conclusion

La cryptographie est une technologie fondamentale, garante de la confiance et de la sécurité dans l’environnement numérique. Son champ d’action s’étend de la protection des communications et transactions personnelles à la sécurisation des fonctions publiques et à l’essor de technologies telles que la blockchain.

Maîtriser les principes de base de la cryptographie devient essentiel : non seulement pour les spécialistes de la cybersécurité, mais aussi pour quiconque souhaite protéger activement ses données en ligne. Ce domaine évolue sans cesse, avec de nouveaux enjeux (calcul quantique) et de nouvelles solutions (algorithmes post-quantiques, QKD) en constante émergence.

FAQ

Qu’est-ce que la cryptographie et quel est son rôle dans la protection de l’information aujourd’hui ?

La cryptographie est la science qui protège l’information par le chiffrement. Elle garantit la confidentialité, l’intégrité et l’authentification des données, sécurisant communications et actifs numériques contre tout accès non autorisé dans la blockchain et les environnements Web3.

En quoi les chiffres anciens (comme le chiffre de César) diffèrent-ils des algorithmes de chiffrement modernes ?

Les anciens chiffres, tels que le chiffre de César, utilisent des substitutions de lettres simples, alors que les algorithmes modernes reposent sur des mathématiques avancées. Le chiffrement moderne combine méthodes symétriques et asymétriques, offrant une résistance à la cryptanalyse hors de portée des méthodes anciennes.

Chiffrement symétrique vs asymétrique : définitions, avantages et inconvénients

Le chiffrement symétrique utilise une seule clé pour chiffrer et déchiffrer : il est rapide et efficace mais pose des difficultés de gestion de clé. Le chiffrement asymétrique met en œuvre une paire de clés publique–privée, apporte une sécurité renforcée mais est plus lent. Le symétrique convient au transfert rapide de données, l’asymétrique à l’échange sécurisé de clés et à la signature numérique.

Comment la blockchain exploite-t-elle la cryptographie pour sécuriser les données et valider les transactions ?

La blockchain utilise le chiffrement asymétrique et les signatures numériques pour la sécurité des données. La clé privée sert à signer les transactions, la clé publique à vérifier les signatures. Le hachage (SHA-256) crée une empreinte unique pour chaque bloc, empêchant la falsification : toute modification change le hachage et révèle ainsi toute tentative de fraude. Cela garantit l’immutabilité, l’authenticité et la sécurité du réseau.

Comment protéger ses données personnelles au quotidien ? Quels outils et pratiques de chiffrement privilégier ?

Utilisez des applications intégrant le chiffrement de bout en bout, activez le chiffrement complet du disque, changez régulièrement vos mots de passe, activez l’authentification à deux facteurs et évitez d’utiliser le Wi-Fi public pour les actions sensibles.

L’informatique quantique mettra-t-elle en péril la cryptographie et la sécurité blockchain actuelles ?

Oui, l’informatique quantique représente une menace réelle. Elle pourrait casser les algorithmes RSA et ECC qui protègent la blockchain. L’industrie développe cependant des solutions cryptographiques post-quantiques pour anticiper ces risques.

Introduction à la cryptographie : guide du débutant

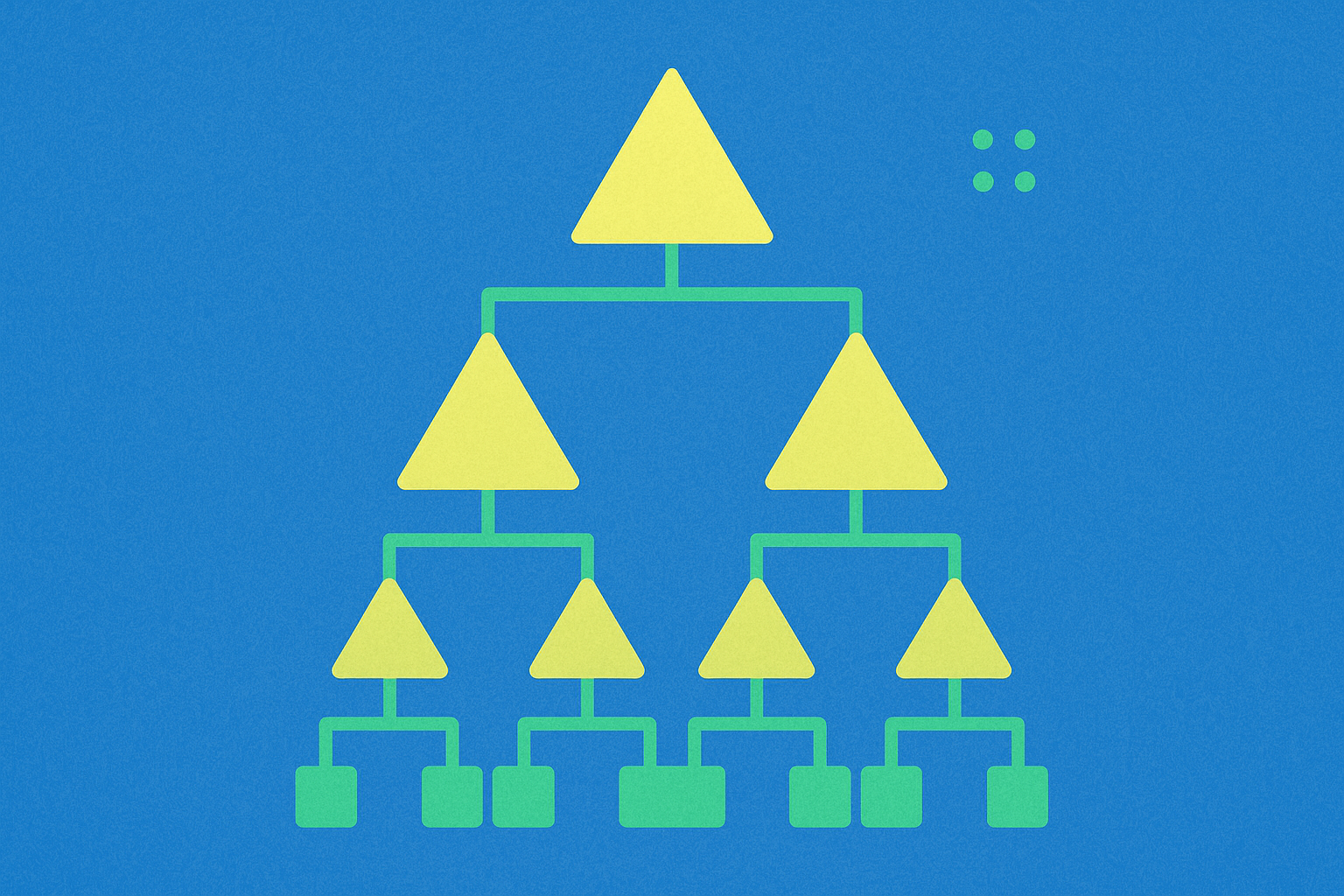

Comprendre les preuves de Merkle dans la technologie blockchain

Comprendre les preuves Merkle Tree dans la technologie blockchain

Comprendre la cryptographie : notions fondamentales pour la sécurité de la blockchain

Comprendre les Merkle Proofs dans la technologie blockchain

Renforcer la sécurité des réseaux blockchain grâce aux techniques de cryptographie

Impact de l'incertitude macroéconomique sur le prix du WIF en 2026 : analyse de la politique de la Fed, des données d'inflation et de la corrélation avec le marché boursier

Quelles sont les différences majeures entre les cryptomonnaies concurrentes concernant leur part de marché et leurs indicateurs de performance ?

Quelle est la baisse du prix de WEMIX, passant de 25 $ en 2021 à 0,39 $ en 2025 : analyse de la volatilité et des niveaux de résistance

Que signifient les signaux du marché des produits dérivés, et comment l’intérêt ouvert sur les contrats à terme, les taux de financement ainsi que les données de liquidation contribuent-ils à anticiper l’évolution des prix des crypto-actifs ?