Reforço da Segurança nas Redes Blockchain através de Técnicas de Criptografia

O que é Criptografia?

A criptografia é um dos pilares essenciais da segurança digital contemporânea, servindo como principal linha de defesa contra ameaças cibernéticas numa sociedade cada vez mais conectada. Na era em que as comunicações digitais são omnipresentes, o domínio dos princípios criptográficos tornou-se essencial para proteger informação sensível contra acessos não autorizados em redes informáticas.

O que é Criptografia?

Criptografia é a ciência e a prática que garantem comunicações seguras mesmo perante adversários. O termo tem origem grega e significa “escrita oculta”, abrangendo métodos e técnicas que protegem informação ao transformá-la num formato ilegível para terceiros não autorizados. Esta área dedica-se ao desenvolvimento de sistemas que permitem a duas partes comunicarem de forma privada através de redes informáticas, assegurando que, mesmo se as mensagens forem intercetadas, permanecem incompreensíveis para terceiros.

No centro da comunicação criptográfica estão dois elementos fundamentais: o texto simples e o texto cifrado. Texto simples é a mensagem original, legível, apresentada na sua forma natural — por exemplo, “I love you” em inglês. O texto cifrado é a versão encriptada dessa mensagem, surgindo como uma sequência aparentemente aleatória de caracteres ou números que dissimulam o significado original. Por exemplo, através de uma substituição numérica simples, em que cada letra corresponde à sua posição no alfabeto, “I love you” pode converter-se em “0912152205251521”.

O processo que transforma texto simples em texto cifrado denomina-se encriptação; a operação inversa — converter texto cifrado em texto simples — chama-se desencriptação. Este processo bidirecional está na base de todos os sistemas criptográficos, exigindo que emissor e recetor compreendam o método de encriptação para conseguirem comunicar em redes informáticas.

Breve História da Encriptação

A história da criptografia atravessa milénios, evoluindo de técnicas simples de substituição para algoritmos computacionais avançados que hoje protegem as comunicações em redes. Muito antes da era digital, civilizações antigas reconheceram o valor da comunicação secreta, sendo que alguns túmulos egípcios apresentam hieróglifos invulgares que poderão constituir exemplos primitivos de escrita cifrada.

Um dos métodos históricos mais conhecidos é a cifra de César, criada por Júlio César para comunicações militares. Esta cifra de substituição deslocava cada letra do alfabeto um número fixo de posições — normalmente três — tornando, por exemplo, “A” em “D”, “B” em “E”, e assim sucessivamente. Esta técnica, simples mas eficaz, protegeu os segredos militares romanos durante anos.

No Renascimento, as técnicas de encriptação tornaram-se mais sofisticadas. Nos anos 1500, durante o cativeiro de Maria Stuart, o seu apoiador Anthony Babington desenvolveu um código elaborado com 23 símbolos para letras, 25 para palavras completas e símbolos adicionais sem significado, destinados a confundir interceptores. Contudo, os criptoanalistas de Sir Francis Walsingham decifraram as mensagens, revelando uma conspiração contra Isabel I e levando à execução de Maria em 1587.

No século XX, a criptografia tornou-se mecanizada. A máquina Enigma da Alemanha nazi foi um salto tecnológico, recorrendo a vários discos rotativos para cifrar comunicações militares. A configuração da Enigma mudava diariamente, tornando os códigos praticamente indestrutíveis. O matemático britânico Alan Turing desenvolveu a máquina Bombe, específica para decifrar os códigos Enigma, desempenhando um papel decisivo na vitória dos Aliados na Segunda Guerra Mundial.

Após a guerra, a criptografia passou a centrar-se na proteção de dados digitais transmitidos em redes informáticas. Em 1977, a IBM e a NSA lançaram o Data Encryption Standard (DES), referência da segurança informática até à década de 1990. Com o aumento do poder computacional, o DES tornou-se vulnerável a ataques por força bruta, conduzindo ao desenvolvimento do Advanced Encryption Standard (AES), ainda hoje padrão máximo de proteção de dados em redes informáticas.

O que é uma Chave em Criptografia?

A chave criptográfica é o elemento central de qualquer sistema de encriptação, sendo a ferramenta indispensável para codificar e descodificar informação protegida em redes informáticas. Historicamente, a chave era a fórmula específica da cifra utilizada para transformar mensagens — como no caso do código de Babington, em que cada símbolo representava determinada letra ou palavra.

Na criptografia digital moderna, as chaves são sequências alfanuméricas altamente complexas, que atuam em conjunto com algoritmos computacionais sofisticados para proteger dados. Estas chaves funcionam como instrumentos matemáticos que, aplicados ao texto simples por via de algoritmos de encriptação, produzem texto cifrado que parece aleatório e sem significado a quem não detenha a chave correspondente. Quanto maior a complexidade da chave, maior o grau de segurança dos dados cifrados — chaves longas e aleatórias garantem maior proteção contra tentativas de desencriptação não autorizadas em redes informáticas.

As chaves criptográficas funcionam como fechaduras e chaves virtuais no mundo digital, garantindo que apenas utilizadores autorizados acedem a informação sensível. A segurança de qualquer sistema criptográfico depende essencialmente da confidencialidade destas chaves face a eventuais adversários, assegurando simultaneamente que os utilizadores legítimos as possam utilizar quando necessário.

Dois Tipos Principais de Criptografia

Os sistemas criptográficos atuais utilizam duas abordagens distintas para a gestão de chaves, cada uma com vantagens e aplicações específicas na proteção das comunicações em redes informáticas.

A criptografia de chave simétrica, a abordagem mais antiga, dominou as práticas de encriptação até à era digital e mantém um papel relevante. Nestes sistemas, uma única chave partilhada serve tanto para encriptar como para desencriptar. Emissor e recetor devem possuir cópias idênticas dessa chave para comunicarem de forma segura em redes informáticas. O Advanced Encryption Standard (AES) é o exemplo de referência da encriptação simétrica, dividindo dados em blocos de 128 bits e recorrendo a chaves de 128, 192 ou 256 bits para cifrar e decifrar informação. Apesar da sua elevada eficiência e rapidez em comunicações de rede, a encriptação simétrica enfrenta o desafio da distribuição segura da chave — ambas as partes têm de partilhar a chave sem que esta seja intercetada.

A criptografia de chave assimétrica, desenvolvida nos anos 70, revolucionou a segurança digital ao introduzir sistemas de duas chaves. Este método utiliza uma chave pública, que pode ser partilhada livremente como um endereço postal, e uma chave privada, que deve ser mantida secreta como uma palavra-passe. A chave pública encripta dados que apenas a chave privada correspondente pode desencriptar, permitindo comunicação segura sem troca prévia de chaves em redes informáticas. Esta inovação foi particularmente transformadora para as criptomoedas. As moedas digitais recorrem à criptografia de curva elíptica — um tipo de encriptação assimétrica — para proteger transações em redes blockchain descentralizadas. Os utilizadores podem partilhar a chave pública para receber ativos digitais, mantendo o controlo exclusivo dos fundos através da chave privada, criando um sistema de confiança descentralizada sem intermediários como as instituições financeiras tradicionais.

Casos de Utilização da Criptografia

A criptografia é hoje indispensável na vida digital, protegendo inúmeras interações diárias em redes informáticas. Sempre que alguém insere dados de cartão bancário em lojas online, faz login em emails ou realiza operações bancárias, protocolos criptográficos atuam silenciosamente para salvaguardar informação sensível contra agentes maliciosos. Estas medidas são tão fundamentais que a maioria dos utilizadores desconhece a complexidade dos processos criptográficos que protegem os seus dados quando circulam nas redes informáticas.

A revolução das criptomoedas ampliou radicalmente o alcance da criptografia além da proteção tradicional de dados. Os sistemas de moeda digital demonstraram que a encriptação assimétrica permite pagamentos digitais peer-to-peer, seguros e descentralizados, sem necessidade de terceiros de confiança. A combinação de chave pública e privada em cada carteira digital concede aos utilizadores total controlo dos seus ativos digitais, desafiando o tradicional modelo de intermediação financeira.

Com a introdução dos smart contracts, a criptografia expandiu-se ainda mais para o desenvolvimento de aplicações descentralizadas (dApp). Estes contratos programáveis executam ações automaticamente quando são cumpridas condições predefinidas, associando a descentralização do blockchain à segurança da encriptação assimétrica. Ao contrário das aplicações web tradicionais, que exigem a cedência de passwords e emails, as aplicações descentralizadas autenticam os utilizadores através de assinaturas criptográficas das carteiras digitais. Esta inovação permite desde plataformas de finanças descentralizadas até jogos em blockchain, sem recolha de dados pessoais tradicionais, podendo redefinir os padrões de privacidade online em redes informáticas.

Estes exemplos ilustram a evolução da criptografia, de ferramenta secreta de guerra a tecnologia basilar da infraestrutura digital moderna, com aplicações em contínua expansão à medida que surgem novas tecnologias em redes informáticas globais.

Conclusão

A criptografia evoluiu de técnicas ancestrais de escrita secreta para uma ciência sofisticada que sustenta a segurança digital na era atual. Das substituições de letras usadas por Júlio César aos algoritmos avançados que protegem redes blockchain, a tecnologia de encriptação tem-se adaptado para enfrentar novos desafios de segurança em redes informáticas. As duas grandes abordagens — simétrica e assimétrica — oferecem soluções flexíveis para requisitos distintos, desde encriptação rápida de dados até comunicações descentralizadas seguras.

Com o crescimento da sofisticação das ciberameaças e a intensificação das interações digitais em redes informáticas, o papel da criptografia torna-se cada vez mais relevante. A sua expansão para criptomoedas e aplicações descentralizadas demonstra o potencial para transformar não só a proteção da informação, mas também os conceitos de confiança, privacidade e controlo em sistemas digitais. Entender os fundamentos criptográficos é hoje conhecimento essencial para navegar no universo digital, onde a segurança de dados pessoais, ativos financeiros e comunicações privadas depende destas bases matemáticas presentes em redes informáticas. À medida que a tecnologia progride, a criptografia continuará a liderar o caminho para um futuro digital mais seguro e privado para todas as comunicações em rede.

FAQ

O que é criptografia numa rede informática?

A criptografia protege dados em redes informáticas ao encriptar informação durante o armazenamento e transmissão, impedindo acessos não autorizados. Utiliza algoritmos matemáticos para transformar dados legíveis em código ilegível, garantindo a confidencialidade e integridade da informação sensível na rede.

Quais são os quatro tipos de criptografia?

Os quatro tipos de criptografia são: criptografia de chave simétrica, criptografia de chave assimétrica, hashing e assinaturas digitais. A chave simétrica utiliza uma chave partilhada, a assimétrica recorre a pares de chaves pública-privada, o hashing converte dados em códigos de comprimento fixo e as assinaturas digitais garantem autenticidade e não-repúdio.

Quais são os quatro princípios da criptografia?

Os quatro princípios da criptografia são: confidencialidade, integridade, autenticidade e não-repúdio. Estes princípios garantem segurança dos dados, impedem acessos não autorizados, confirmam que a informação não foi alterada, validam a identidade do remetente e impedem a negação de transações.

Quais são as diferenças entre criptografia simétrica e assimétrica?

A encriptação simétrica utiliza uma única chave para encriptar e desencriptar — é mais rápida, mas depende da distribuição segura da chave. A encriptação assimétrica recorre a um par de chaves pública e privada, assegurando maior segurança na troca de chaves e nas assinaturas digitais, embora com processamento mais demorado.

Criptografia: Dos Cifradores Antigos ao Blockchain. Guia Completo para a Segurança da Informação na Era Digital

Introdução à Criptografia: Guia Introdutório para Iniciantes

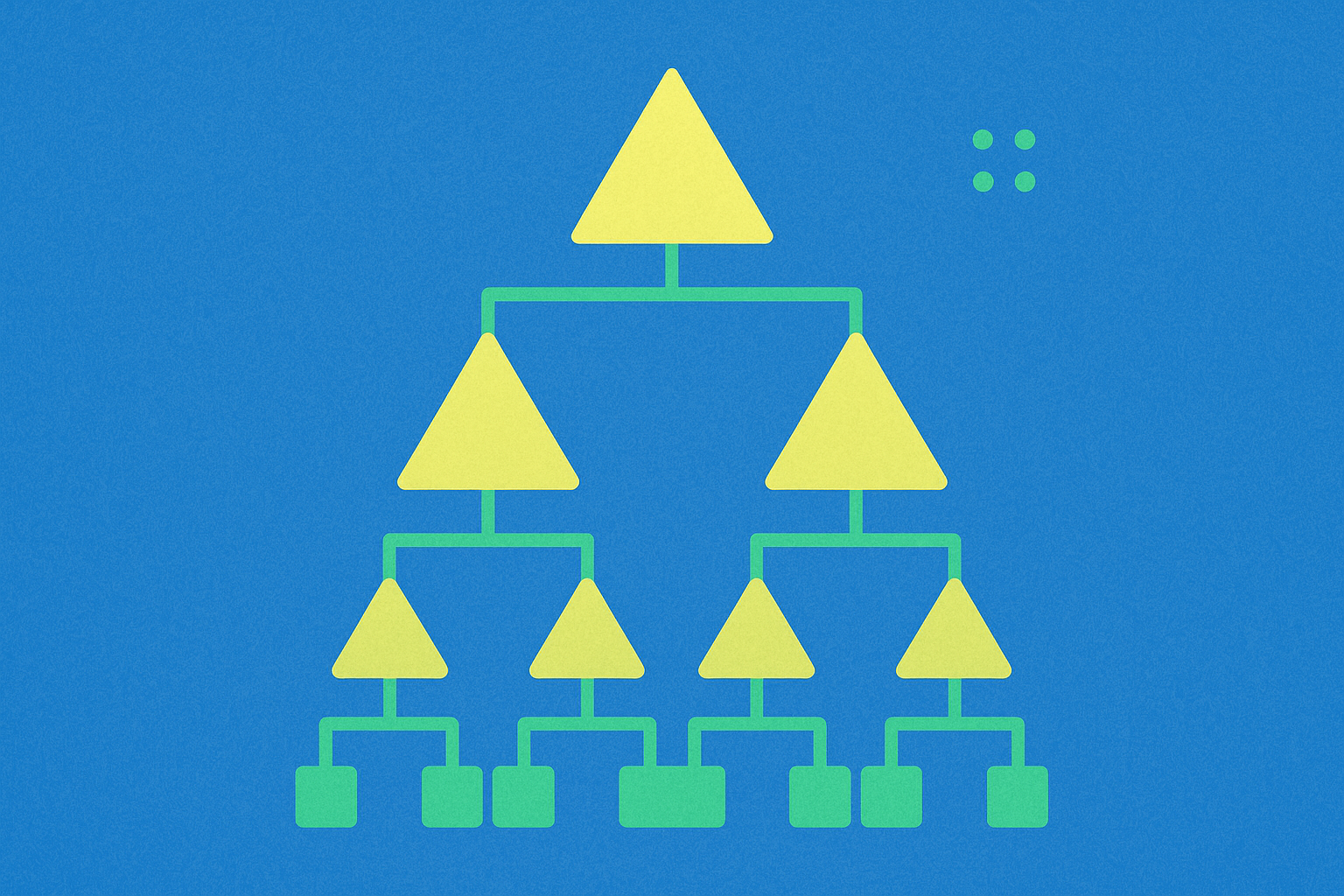

Compreender as Merkle Proofs na tecnologia blockchain

Compreensão das Provas de Árvore de Merkle na Tecnologia Blockchain

Compreender a Criptografia: Conceitos Fundamentais para a Segurança da Blockchain

Compreensão das Merkle Proofs na Tecnologia Blockchain

O que é a BNB Chain?

Como Adquirir a Moeda Baron ($BARRON): O que é a Criptomoeda Baron Trump?

O que é o AI Dev Agent (AIDEV)? Plataforma No-Code para criar produtos

Iceberg (ICEBERG): O que é? Rendibilidade Descentralizada com Inteligência Artificial

Informação sobre a Listagem da Farm: Datas de Lançamento, Previsão de Preço e Guia para Adquirir o Token $FARM